Mit fortschreitender Digitalisierung durchdringt Informations- und Kommunikationstechnologie nahezu all unsere Lebensbereiche und wandelt sich vom herkömmlichen Automatisierungsinstrument zur universellen Geschäftstechnologie, die mittlerweile das Rückgrat in Wirtschaft, Gesellschaft, Forschung und Verwaltung bildet. Nicht verwunderlich, dass der ‚CyberSpace‘ damit einhergehend auch zum vorrangigen Aufmarschgebiet für Angreifer unterschiedlichster Herkunft und Zielsetzung wird. Doch warum ist dem so?

Um Kunden digitale Dienste großflächig anbieten, die zu Grunde liegenden Informations- und Transaktionssysteme koppeln und so Prozesse durchgängig end-to-end abwickeln zu können, bedarf es einer hohen Systemkomplexität und globalen Vernetzung, allem voran über das Internet. Digitale Systeme sind aber – wie analoge/physische übrigens auch – per se nicht 100 Prozent sicher, dies gilt sowohl für Hardware, Betriebssysteme, Netzwerkprotokolle als auch Applikationssoftware. Schwachstellen als Einfallstore für gezielte Attacken bleiben häufig längere Zeit unerkannt, während Angreifer blitzartig und quasi anonym weltweit operieren können, ohne sich dabei physisch exponieren zu müssen. Gleichzeitig winken den Angreifern hohe „Erfolgspotenziale“, sei es in finanzieller, gesellschaftlicher oder militärischer Hinsicht.

Sind wir dieser Bedrohung nun ohnmächtig ausgeliefert oder haben wir eine Chance, sie zu meistern?

Eine nähere Betrachtung dieser ‚Cyberrisiken‘ liefert uns wertvolle Hinweise: Cyberrisiken sind komplex, (nahezu) unsichtbar und schwer zu „greifen“, nicht deterministisch, schwer abgrenzbar und oft erst spät erkannte Folge langfristiger, gezielter Vorbereitungen. Und doch gibt es häufig verwendete und allgemein bekannte Angriffsmuster, Datenbasen mit zahlreichen bekannten Schwachstellen, Sicherheitsstandards, Methoden und Instrumente, welche uns ‚Good Practice‘ zur Hand geben. Der wichtigste Punkt dabei: Wir können in weiten Bereichen vorbeugen, analysieren, gegensteuern und so das Cyberrisiko beeinflussen.

Der Schlüssel dazu lautet: systematisches CyberRiskManagement.

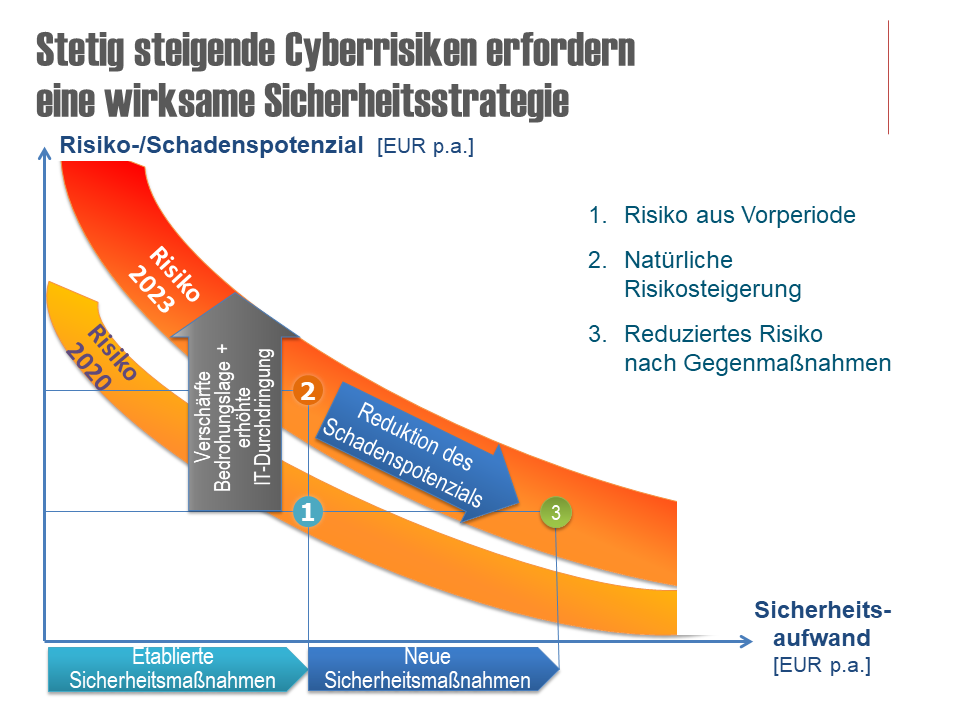

Dabei geht es darum, die eigenen Dienste und Prozesse entlang der Wertschöpfungsketten im Unternehmen einschließlich sämtlicher Lieferketten durchgängig und systematisch auf mögliche Schadenspotenziale zu prüfen, den ‚Business Impact‘ (monetär) und die Eintrittswahrscheinlichkeit zu bewerten und so ein belastbares Risikoprofil zu gewinnen. Dieses dient als Basis für die individuelle Risikopositionierung und Ableitung einer geeigneter Sicherheitsstrategie.

Die Positionierung regelt, welche existenzbedrohenden Risiken unbedingt zu entschärfen sind, welche mit geeigneten Gegenmaßnahmen auf ein wirtschaftlich tragbares Schadensmaß reduziert werden sollen, welche (punktgenau) über eine Versicherung abgedeckt werden und welche verbleibenden Risiken einfach selbst getragen werden.

Die Sicherheitsstrategie wiederum legt den Maßnahmenplan zur Steuerung der Cyberrisiken fest, mit Fokus auf den ‚Faktor Mensch‘, Organisation/Prozesse und Technologie.

Auch hier leistet ein funktionierendes CyberRiskManagement einen entscheidenden Beitrag: Es lenkt den Sicherheitsfokus auf die gravierendsten Risiken, ermöglicht eine konkrete, monetäre Nutzenbewertung des ‚Impacts‘ der angedachten Sicherheitsmaßnahmen und liefert einen Nachweis über deren Wirksamkeit. Sicherheitsverantwortliche, vor allem aber die Unternehmensleitung, erlangen so Kontrolle über die Risikolage und -beeinflussung – der „Blindflug“ weicht einem „Sichtflug“.

In welchen Zeitabständen sollten Cyberrisiken analysiert und bewertet werden? Und wie muss ein wirksames CyberRiskManagement beschaffen sein?

Wenn Angreifer bestehende Sicherheitslücken statistisch betrachtet nach durchschnittlich 43 Tagen ausnützen, so ist offenkundig, dass eine jährlich einmalige Risikoanalyse zu kurz greift. Aufgrund der extrem hohen Systemkomplexität – meist sind Abertausende IT-Komponenten miteinander vernetzt – stößt eine händische Risikoanalyse an die Grenzen der Machbarkeit bzw. liefert nur ein auf Annahmen basierendes, unscharfes Risikobild. Zudem ist dieser Ablauf ineffizient und vergeudet kostbare Personalressourcen.

Zeitgemäßes, effektives CyberRiskManagement muss daher objektiv, kontinuierlich und somit automatisiert erfolgen und kann so „blinde Flecken“ und gefährliche zeitliche Lücken vermeiden helfen.

Leistungsfähige Digitaltechnologien wie die Künstliche Intelligenz leisten dabei einen entscheidenden Beitrag zur automatisierten Massendatenverarbeitung mit korrelierender Mustererkennung und liefern eine aussagekräftige Situationsanalyse (das Lagebild) nahezu in Echtzeit.

Derartige Systeme fallen nicht unter „Luxus“ oder „nice to have“, sondern sind mittlerweile unverzichtbare Instrumente für ein risikoadäquates, verantwortungsbewusstes Cybersicherheitsmanagement.

Gerald Hübsch

ehem. CIO /Business Angel

About

Gerald Hübsch ist ausgebildeter Elektroniker und Informatiker und war langjährig in der österreichischen wie auch internationalen Energiewirtschaft u.a. als CIO, CPO und CISO tätig. Aktuell begleitet er Unternehmen in der Strategieentwicklung rund um Digitalisierung, Künstliche Intelligenz und Informationssicherheit und berät als Business Angel und Accelerator junge, innovative Technologieunternehmen bei der erfolgreichen Umsetzung ihrer Ideen.